دسته: کامپیوتر

حجم فایل: 326 کیلوبایت

تعداد صفحه: 60

پیشگفتار

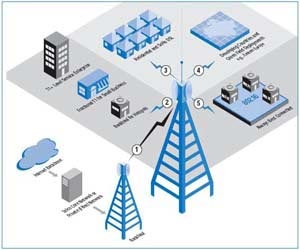

یک شبکه رایانهای که اغلب به طورخلاصه به آن شبکه گفته میشود، گروهی از رایانهها و دستگاههایی میباشد که توسط کانالهای ارتباطی به هم متصل شدهاند. شبکه رایانهای باعث تسهیل ارتباطات میان کاربران شده و اجازه میدهد کاربران منابع خود را به اشتراک بگذارند.

امروزه دنیا به نیروی متخصص در زمینهای فناوری اطلاعات نیازمبرم دارد واین در هیچ زمینه ایی به اندازه تخصص در تکنولوژی شبکه و مسیریابی بطور جدی احساس نمی شود. مسیریابی وهدایت اطلاعات همان عاملی هست که جهان را به یک گردهمایی مردمی ودهکده ی کوچک تبدیل کرده است بگونه ایی که دراین گردهمایی جهانی جایی برای همه هست. روتر یکی از دستگاه های شبکه ای مهم و حیاتی است که از آن در شبکه های LAN و WAN استفاده می گردد. روترها تاکنون در مدل های متفاوت و با معماری مختلف طراحی، تولید و عرضه شده اند. روترها را می توان به دو گروه عمده سخت افزاری و نرم افزاری تقسیم نمود.

وظایف، پروتکلها و نقاط ضعف و راهکارهای امنیتی لایه ها در تعیین سیاست امنیتی، TCP/IP شناسائی لایه های مدل مفید است اما نکته ای که مطرح است این است که تنوع شبکه های کامپیوتری از نظر معماری، منابع، خدمات، کاربران و مواردی از این دست، ایجاد سیاست امنیتی واحدی را برای شبکه ها غیرممکن ساخته و پیشرفت فناوری نیز به این موضوع دامن میزند و با تغییر داده ها و تجهیزات نفوذگری، راهکارها و تجهیزات مقابله با نفوذ نیز باید تغییر کند

پایان نامه ایی که مشاهده می کنیدپژوهشی در رابطه با امنیت مسیریابها در شبکه های جهانی اینترنت میباشد.

چنین دستگاهی Router یا مسیریاب نام دارد.

مسیریابها در لایه شبكه مدل OSI عمل میكنند. مسیریابها به اطلاعات مربوط به آدرسدهی شبكه دسترسی دارند و در نتیجه قابلیت هدایت بستههای داده را از میان چندین شبكه دسترسی دارا هستند. این عمل از طریق تعویض اطلاعات مربوط به پروتكلها بین شبكههای مجزا در مسیریاب ها انجام میشود. در مسیریاب از یك جدول مسیریابی برای تعیین آدرسهای دادههای ورودی استفاده میشود. در لایه های مختلف سویچینگ داریم، که سویچینگ لایه سوم را مسیر یابی گویند. فرآیند مسیر یابی همانند فرآیند انتقال نامه در دفاتر پستی می باشد.

مسیریابها بر اساس اطلاعات موجود در جداول مسیریابی، بهترین مسیر عبور بستههای داده را تعیین میكنند. به این ترتیب ارتباط میان كامپیوترهای فرستنده و گیرنده مدیریت میشود مسیریابها فقط نسبت به عبور حجم زیادی از بستههای دادهای معروف به پدیده طوفان انتشار یا Broadcaste Storm را به شبكه نمیدهند.

مسیریابها بر خلاف پلها می توانند چند مسیر را بین قسمتهای شبكه LAN انتخاب كنند. به علاوه قابلیت اتصال قسمتهایی كه از شكلهای بستهبندی دادهها متفاوت استفاده میكنند، را نیز دارند. مسیریابها میتوانند بخشهایی از شبكه را كه دارای ترافیك سنگین هستند، شناسایی كرده و از این اطلاعات برای تعیین مسیر مناسب بستهها استفاده كنند. انتخاب مسیر مناسب بر اساس تعداد پرشهایی كه یك بسته داده باید انجام دهد تا به مقصد برسد و مقایسه تعداد پرشها، انجام میگیرد. پرش (اhop) به حركت داده از یك مسیریاب بعدی اطلاق میشود. مسیریابها بر خلاف پلهادر لایه شبكه (مدل OSI) كار میكنند و در نتیجه قادر به هدایت بستههای داده به شكل مؤثری هستند. آنها قابلیت هدایت بستههای داده را به مسیریابهای دیگر كه ادرس آنها خود شناسایی میكنند، نیز دارند. همچنین مسیریابها برخلاف پلها كه فقط از یك مسیر برای هدایت داده استفاده میكنند، میتوانند بهترین مسیر را از بین چند مسیر موجود انتخاب كنند.

فهرست مطالب

فصل 1

مفاهیم مقدماتی

1. 1 مجموعه اصطلاحات (Terminology)

3

1. 2 تاریخچه

3

1. 3 اهداف

3

4. 1 روتر (Router)

4

5. 1 نحوه ارسال پیام

4

6. 1 ارسال بسته های اطلاعاتی

6

7. 1 آگاهی از مقصد یک پیام

8

8. 1 پروتكلها

9

9. 1 ستون فقرات اینترنت

9

10. 1 انواع روترها

10

1. 10. 1 روترهای سخت افزاری

10

2. 10. 1 روترهای نرم افزاری

11

11. 1 مهمترین ویژگی های یک روتر

13

12. 1 وظایف اصلی روتر شامل موارد زیر می باشد

13

13. 1تفاوت یك سوییچ لایه 3 با یك مسیریاب معمولی

14

14. 1پروتکل های INTERIOR وEXTERIOR

15

15. 1 شبكههایی كه بامسیریاب BGP در ارتباطند

16

16. 1 دو دیدگاه الگوریتم های مسیریابی

16

17. 1 انواع پروتکل

18

18. 1 انواع Route ها

18

19. 1 انواع پروتکل Routing

18

20. 1 CLASSFUL ROUTING

19

1. 20. 1 محدودیت های مربوط به این دسته از پروتكل ها

19

21. 1 CLASSLESS ROUTING

19

22. 1 پروتكل های IP Link State

20

23. 1 آگاهی از وضیعت شبكه

20

24. 1 نحوه ی مسیریابی بصورت استاتیک

21

25. 1 پروتکل OSPF

22

26. 1 سلسله مراتب تعیین شده برای نواحی در پروتکل OSPF

23

27. 1 خصوصیات یک شبکه OSPF

24

28. 1 نحوه مسیریابی با پروتکل OSPF

25

29. 1 مسیر یابی چند منظوره

25

30. 1 انتخاب مسیر چند منظوره

26

31. 1 پروتکل مستقل مسیریابی چند منظوره

27

فصل 2

امنیت مسیریابها

1. 2 پروتكل امنیتی SSL

28

2. 2 مکانیزم های تشکیل دهنده SSL

29

3. 2 اجزای پروتکل SSL

30

4. 2 الگوریتم های رمزنگاری پشتیبانی شده در SSL

30

5. 2 نحوه عملکرد داخلی پروتکل SSL

31

6. 2 پروتکلهای پیشرفته رمزنگاری

33

7. 2 پروتکل های انتقال فایل امن

34

1. 7. 2AS2:

34

2. 7. 2 (File Transfer Protocol) FTP:

36

3. 7. 2FTPS: و SFTP

36

8. 2 پروتکل امنیتی SSH

37

9. 2 نحوه کارکرد پروتکل SSH

38

10. 2 پروتکل امنیت در لایه شبکه IPSec

39

11. 2SP: یامقررات امنیتی

43

12. 2پروتكلهای IPSec

43

13. 2 پروتكل AH

43

14. 2 پروتكل Encapsulation Security Payload) ESP)

44

15. 2 پروتكل IKE

45

فصل 3

امنیت مسیریابها با استفاده از مكانیزم AAA

1. 3 مروری بر مدلTCP/IP

48

1. 1. 3 لایه میزبان به شبکه:

48

2. 1. 3 لایه اینترنت یا شبکه: (IP)

48

3. 1. 3 لایه انتقال: (TCP)

49

4. 1. 3 لایه کاربرد

49

2. 3 تهدیدات علیه امنیت شبکه

49

1. 2. 3 حمله جلوگیری از سرویس (DOS)

49

2. 2. 3 استراق سمع

49

3. 2. 3 تحلیل ترافیک

49

4. 2. 3 دستکاری پیامها و داده ها

49

5. 2. 3 جعل هویت

50

3. 3 راهکارهای امنیتی

50

4. 3 سرویس های امنیتی

50

5. 3 مکانیزم های امنیتی

50

6. 3 تجهیزات امنیتی

50

7. 3 هک چیست؟

51

8. 3 تاریخچه هك

51

9. 3 رخنهگرهای کلاه سفید

51

10. 3 رخنهگرهای کلاه سیاه

52

11. 3 رخنهگران کلاه خاکستری

52

12. 3 روشهای هک

52

13. 3 روش های نفوذ

53

1. 13. 3 کسب اطلاعات

53

2. 13. 3 اسکن

54

3. 13. 3 نفوذ به سیستم و شروع حملات

54

4. 13. 3 تثبیت نفوذ

54

5. 13. 3 مسیر های ارتباطی

54

فصل 4

نتیجه گیری

نتیجه گیری

57

منابع

58

مطالب مرتبط

مقاله آموزشی آشنایی با شهر سبزوار به همراه متن انگلیسی

مقاله آموزشی آشنایی با شهر سبزوار به همراه متن انگلیسی