دسته: نمونه سوالات دانشگاهی

حجم فایل: 11 کیلوبایت

تعداد صفحه: 2

برای دریافت نمونه سوالات باید روی دانلود کلید کنید و مراحل فوق را تکمیل کنید.

1- یک برنامه برای اجرا در کدام حافظه قرار می گیرد؟

الف) ROM ب) RAM ج) هارد دیسک د) فلاپی دیسک

دسته: نمونه سوالات دانشگاهی

حجم فایل: 11 کیلوبایت

تعداد صفحه: 2

برای دریافت نمونه سوالات باید روی دانلود کلید کنید و مراحل فوق را تکمیل کنید.

1- یک برنامه برای اجرا در کدام حافظه قرار می گیرد؟

الف) ROM ب) RAM ج) هارد دیسک د) فلاپی دیسک

مقدمه

امروز وابستگی علوم کامپیوتر، مکانیک و الکترونیک نسبت به هم زیاد شده اند و هر مهندس و با محقق نیاز به فراگیری آن ها دارد، و لذا چون فراگیری هر سه آنها شکل به نظر می رسد حداقل باید یکی از آن ها را کاملاً آموخت و از مابقی اطلاعاتی در حد توان فرا گرفت. اینجانب که در رشته مهندسی مکانیک سیالات تحصیل می کنم، اهمیت فراگیری علوم مختلف را هر روز بیشتر حس می کنم و تصمیم گرفتم به غیر از رشته تحصیلی خود سایر علوم مرتبط با خودرو را محک بزنم. می دانیم که سال هاست علوم کامپیوتر و الکترونیک با ظهور میکروچیپ ها پیشرفت قابل ملاحظه ای کرده اند و این پیشرفت دامنگیر صنعت خودرو نیز شده است، زیرا امروزه مردم نیاز به آسایش، ایمنی، عملکرد بالا از خودرو خود توقع دارند. از نشانه های ظهور الکترونیک و کامپیوتر در خودرو پیدایش سنسورها در انواع مختلف، و سیستم های اداره موتور و سایرتجهیزات متعلقه می باشد. این تجهیزات روز و به روز تعدادشان بیشتر و وابستگی علم مکانیک به آن ها بشتر می شود. در ادامه سعی دارم نگاهی به تولید و سنسورهای موجود در بازار بیاندازیم و زمینه را برای ساخت یک سنسور پارک مهیا کنم، تا از ابزارهای موجود حداکثر بهره را برده و عملکرد مطلوب ارائه داد. امروزه بحث سنسور به اهمیت مفاهیمی از قبیل میکروپرسسور (پردازش گر) ، انواع مختلف حافظه و سایر عناصر الکترونیکی رسیده است، با این وجود سنسور هنوز هم فاقد یک تعریف دقیق است همچنان که کلمات الکترونیکی از قبیل پروب، بعدسنج، پیک آپ یا ترنسدیوسر هنوز هم معانی لغوی ندارند. جدا از این ها کلمه سنسور خود ریشه بعضی کلمات هم خانواده نظیر المان سنسور، سیستم سنسور، سنسور باهوش و تکنولوژی سنسور شده است کلمه سنسور یک عبارت تخصصی است که از کلمه لاتین Sensorium، به معنی توانایی حس کرد، یا Sensus به معنی حس برگرفته شده است.

مقدمه

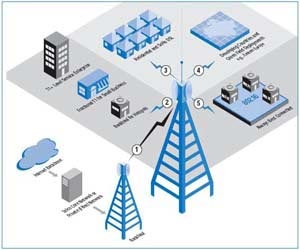

مقالۀ حاضر برای شرح مسئله و مستند سازی پروژه دانشجویی طراحی شبکه های محلی مجازی (اختصارا در این مقاله، شبکه های مجازی یا VLAN) تهیه شده است. شبکۀ مورد مطالعه case study ارائه شده توسط شرکت تجاری “ایپک یول”، طرف کارفرما در مناقصه درخواست پیشنهاد همکاری طراحی، اجرا، نظارت و پشتیبانی شبکه ارتباطی آن شرکت می باشد.

از آنجایی که مطالب تئوریک و عملی در این زمینه ارتباط تقریبا اندکی دارند، فعالیت بر اساس این مورد مطالعه (Case Study) ملزم مطالعه و تحقیق عملی در بازار کار و کتب موجود بود. لذا در این مقاله ابتدا به زبانی ساده به بررسی و معرفی تقسیم بندی شبکه ها بر اساس نوع وظایف , توپولوژی ها,حوزه جغرافیایی تحت پوشش، کابل های شبکه، مزایا و معایب استفاده از آنها، اجزای تشکیل دهندۀ یک مسیریاب، معرفی پورت های مختلف، طریقۀ Password گذاشن بر روی پورت ها، معرفی لایه های شبکه بر اساس استاندارد OSI، انواع مسیریابی میان مسیریاب ها، انواع پروتکل های مسیریابی به همراه دستورات مورد نیاز میپردازیم.

همچنین مجموعه گردآوری شده شبکه های مجازی (VLAN) ، روش های شناسایی آن ها و پروتکل های مورد نیاز مسیریابی داخل شبکه های مجازی پیکربندی آنها بررسی صحت تنظیمات و فعال بودن آن ها و در نهایت سوئیچ های لایه 2 و 3 مکانیسم عملکرد آن ها نحوه برقراری ارتباط با مسیریاب ها و شبکه های مجازی لیست های دسترسی (Access List) و کاربرد آن در شبکه های مجازی به همراه دستورات آنها را مورد بررسی قرار داده و اطلاعات کامل و نحوۀ استفاده از آن ها را در اختیار شما قرار می دهد.

مقاله ای که در پیش رو دارید حاوی دو بخش کلی شامل توضیح و پیاده سازی شبکه می باشد. مطالب جمع آوری شده از کتاب ها و سایت های مختلف وهمچنین ترجمۀ کتاب هایCisco Certified Network associate (CCNA) و Building Cisco Multilayer Switched Networks (BCMSN-CCNP) به منظور معرفی شبکه های مجازی و کاربرد آن در شرکت ها سازمان ها و نهادها می باشد.

رشد و توسعۀ شبکه های کامپیوتری بر کسی پوشیده نیست و امروزه تمامی سازمان ها و نهادها برای برقراری ارتباط با هم و تبادل اطلاعات در میان خود و دیگر سازمان ها از شبکه های کامپیوتری استفاده می کنند و اینترنت پدیده ایست که به این امر کمک می کند. استفاده از شبکه های مجازی در نهاد ها وسازمانها به منظور کاهش ترافیک شبکه و کنترل دسترسی کاربران به بخش های مختلف شبکه داخلی می باشد.

شایان ذکر است که جداول استفاده شده صرفا برای نمایش دستورات و پیکربندی دستگاه های به کار رفته در پروژه می باشد.

قسمت مربوط به پیاده سازی این مقاله، بیانگر نحوه ارتباط بین دپارتمان های مختلف وابسته به سازمان در نقاط مختلف شهر تهران میباشد که در آن از برنامه نرم افزاری GNS 3، VISIO و BOSON NETSIM استفاده شده است.

دسته: کامپیوتر

حجم فایل: 3535 کیلوبایت

تعداد صفحه: 1

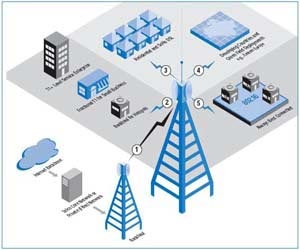

این فایل شامل پاورپوینت ارائه موضوع شبکه های حسگر بیسیم در ارئه مطالب علمی می باشد که از نظر علمی بسیار خوب است. امیدوارم لذت ببرید.

مقدمه:

شركت مهندسی نارا خدمات در زمینه واردات و خدمات دستگاه های بانکی از جمله CBD SORTER ,ATM و… فعالیت دارد که اکثر بانک های کشور را تحت پوشش داردو توانسته است پاسخگوی نیاز تعداد زیادی از شركتها، سازمانها و ادارات دولتی و خصوصی باشد. تركیب تخصصی، شامل تخصصهای نرم افزار، سخت افزار، صنایع و الكترونیك میباشد. به جهت وجود تخصص در مدیران ارشد شركت این مجموعه بر پایه اصول و دانش تخصصی انفورماتیك در جهت تامین ماموریتهای پیش بینی شده بنا نهاده شده است. این مجموعه در زمینه های بازرگانی و فروش و خدمات پس از فروش سیستمهای بانکی ارائه خدمات در نگهداری و استفاده بهینه از سخت افزارها و نرم افزارهای كامپیوتری (عقد قراردادهای خدمات و پشتیبانی) ، و پیاده سازی سیستمهای اطلاعات مدیریت (MIS) با استفاده از ابزارهای نوین قادر به همكاری میباشد.

فهرست مطالب:

فصل اول

آشنایی با محل کارآموزی ۱

فصل دوم

آشنایی با زبان PHP ۶

۱-۲: مقدمه ۷

۲-۲: برتریها و نقاط قوت PHP ۹

۳-۲: شما به چه چیزی احتیاج دارید؟ ۱۱

۴-۲: PHP و فرم های HTML ۱۳

۵-۲: ساختار های کنترلی ۱۸

۶-۲: ایجاد توابع ۲۶

۷-۲: پایگاه های داده ۳۳

۸-۲: ایجاد برنامه های کاربردی وب ۴۸

فصل سوم

آزمون آموخته ها، نتایج و پیشنهادات ۶۴

۱-۳: برنامه تغییر سایز عکس ۶۵

۲-۳: برنامه ثبت نام کاربر ۶۷

۳-۳: برنامه login و logout ۷۶

۴-۳: برنامه چک کردن و عوض کردن رمز عبور ۷۹

فرم خلاصه اطلاعات کارآموزی ۸۲

گزارش پیشرفت کارآموزی شماره یک ۸۳

گزارش پیشرفت کارآموزی شماره دو ۸۴

گزارش پیشرفت کارآموزی شماره سه ۸۵

فرم پایان دوره کارآموزی ۸۶

دسته: قالب و گرافیک

حجم فایل: 166 کیلوبایت

تعداد صفحه: 1

ماشین حساب سی شارپ

Calculator (C#)

دسته: کارآموزی

حجم فایل: 345 کیلوبایت

تعداد صفحه: 24

موضوع کارآموزی:

آموزش ویندوز و قسمتهای سخت افزاری كامپیوتر

فهرست مطالب

عنوان

لیست قطعات كامیپیوتر

آموزش نصبویندوزXP

راهنمای نصب، جایگذاری و برقراری اتصالات مادربرد

كارت شبكه

لیست قطعات كامپیوتر

آنچه در زیر مشاهده می كنید یك چك لیست از از قطعاتی است كه معمولاً در یك كامپیوتر یافت می شود.

آموزش تصویری نصب ویندوز XP

در این وضعیت شما باید ابتدا سیستم را از طریق CD-ROM راه اندازی كنید. بسته به نوع سیستم تان باید درایو راه انداز سیستم خود را از هارد به CD-ROM تغییر دهید.

بارزترین مزیت این بسته ارائه عین سوالات استخدامی شرکت نفت در سال های گذشته و عدم استفاده از هرگونه سوالات تألیفی و یا گردآوری شده می باشد.

– رشته: مهندسی عمران

– مقطع: کارشناسی و ارشد

– تاریخ آزمون: دفترچه سوالات عمومی و اختصاصی سال ٨٧/۵/١٨

– مواد امتحانی موجود در این بسته:

۶٠ سوال اختصاصی (فاقد پاسخنامه)

٣٠ سوال عمومی شامل ادبیات فارسی و زبان انگلیسی و رایانه (فاقد پاسخنامه)

+ تمامی موارد دکر شده به صورت یکجا در این بسته موجود میباشند.

اکنون جهت کسب اطمینان بیشتر، شما میتوانید بخش کوچکی از این محصول را مشاهده نموده و سپس در صورت تمایل اقدام به خرید کامل محصول نمایید. جهت دانلود رایگان بخشی از محصول اینجا کلیک نمایید

مجموعه کامل نمونه سوالات آماده خرید می باشد.

دسته: کامپیوتر

حجم فایل: 6715 کیلوبایت

تعداد صفحه: 11

طراحی شبکه های کامپیوتر با نرم افزار قدرتمند Edrawe

شبکــه بهداشت و درمان در شهرستان پارس آباد قرار دارد این منطقه دارای اب و هوای گــرم و مرطوب در فصل های گــرم سال و هوای سرد وبارانی در فصل های سرد سال می باشد.

به دلیل وجود مزارع کشاورزی و نوع خاک، این منطقه دارای گــرد و غبار می باشد. زمین های این مناطق مرطوب بوده و در عمق کمی از سطح زمین می توان به آب رسید. این ویژگـی مزیتی برای حفــر چاه ارت می باشد.

معماری شبکه مبتنی بر سرور بوده و نوع توپولــوژی ستاره ای سلسلــه مراتبــی می باشد.

این مرکز دارای 55 کارمند می باشد که 50 نفر به عنوان کاربـر از رایانه استفاده می کنند.

تعداد کامپیوترهای موجود 68 دستگاه می باشد که 13 دستگاه به عنوان رایانه های آموزشی و توجیهی مورد استفاده قرار می گیــرد.

تعداد چاپگر 25 دستگاه، اسکنــر 3 دستگاه، ویدیو پروژکتور 3 دستگاه می باشد.

این مرکز با یک برنامه تحت وب کار می کند و باید از طریق تکنولوژی ADSL به اینترنت متصل شود. پهنای باند بالا و اینترنت پرسرعت توسط مراکز حقیقی یا حقوقی خارج از مرکز بهداشت تهیه می شود ولی نگهداری و پشتیبانی از شبکه بر عهده مسئول شبکه های کامپیوتری و مسئول اتوماسیون می باشد.

دسته: کامپیوتر

حجم فایل: 32 کیلوبایت

تعداد صفحه: 1

سورس کد ++C که عملیات چاپ انواع ستاره را انجام میدهد

*****

***

*

***

*****

و انواع مختلف ستاره

تمامی حالات در این برنامه قرار گرفته است

سورس مورد نظر به همراه فایل اجرایی می باشد

مقدمه

آلیاژهای حافظه دار عنوان گروهی از آلیاژها می باشد که خواص متمایز و برتری نسبت به سایر آلیاژها دارند. عکس العمل شدید این مواد نسبت به برخی پارامترهای ترمودینامیکی و مکانیکی و قابلیت بازگشت به شکل اولیه در اثر اعمال پارامترهای مذکور به گونه ای است که رفتار موجودات زنده را تداعی می نماید. وقتی یک آلیاژ معمولی تحت بار خارجی بیش از حد الاستیک قرار می گیرد تغییر شکل می دهد. این نوع تغییر شکل بعد از حذف بار باقی می ماند. آلیاژهای حافظه دار، منجمله نیکل – تیتانیم و مس – روی – آلومینیم، رفتار متفاوتی از خود ارائه می نمایند. در دمای پائین یک نمونه حافظه دار می تواند تغییر شکل پلاستیک چند درصدی را تحمل کند و سپس به صورت کامل به شکل اولیه در دمای بالا برگردد و این تنها با افزایش دمای نمونه ممکن است. این فرآیند اولین بار در سال 1938 مشاهده شد و برای مدت زمانی طولانی در حد کنجکاوی آزمایشگاهی باقی ماند. در سال 1963 کشف حافظه داری شکل در آلیاژ نیکل – تیتانیم با درصد اتمی مساوی (50-50%) نظر دانشمندان و محققین را جلب نمود. از آن پس آلیاژهای حافظه دار به صورت قابل ملاحظه ای توسعه یافتند و کشف مزایای اساسی و علمی آنها هر روز افزایش یافت. خواص ترمو مکانیکی استثنایی آلیاژهای حافظه دار عامل کاربردهای بسیار مهمی در زمینه مهندسی پزشکی شده است. فوق الاستیسیته اجازه می دهد تا تغییر فرمهای الاستیک بسیار زیاد، وابسته به تغییرات کم تنش، به وقوع بپیوندد و اثر حافظه داری شکل فرآیند فعال سازی ابزار و سیستمها را به صورت بسیار ساده، با تماس حرارت بدن انسان یا گرم کننده خارجی تحت فرمان جراح، ممکن سازد. همچنین گرمای لازم می تواند با به جریان انداختن یک مایع سترون حامل کالری یا با اتصال یک عامل گرم کننده به دست آید. دو محدوده کاربرد اصلی این خاصیت یکی ابزار جراحی است که جراح از این خصوصیت مستقیماً در عمل جراحی کمک می گیرد و دوم جا دادن و جا زدن موقت یا دائم قطعات در بدن است که به ایمپلنت مشهور شده است.

دسته: کامپیوتر

حجم فایل: 2223 کیلوبایت

تعداد صفحه: 200

پروژه بزرگ کودکستان و ذخیره اطلاعات در دیتابیس بصورت دایمی

پروژه کتابخانه

سورس کدهای لینک لیست های یک و دو طرفه

دفترچه تلفن

پروژه ثبت حساب های بانکی

XOXبازی

مقدمه

در واکنش به تغییرات بسیاری در ماهیت و حجم رقابت بین المللی، بسیاری از شرکتها به شیوه های تولید نوین اصولا ً به طور مشابه مبادرت ورزیده اند.

این شیوه های نوین به نامهای گوناگونی ملقب شده اند:

تولید بدون ضایعات (LP) ، درست بموقع (JIT) ، کارخانه در هم تنیده، تولید در سطح جهانی، مدیریت کیفیت فراگیر (TGM) ، تولید کامپیوتری (CIM) ، تولید لانه زنبوری یا حجره ای (CM) ، و سیستمهای تولید انعطاف پذیر (FMS) .

یکی از سر شناس ترین نویسندگان آثارمربوط به تولید ژپنی، JIT را به عنوان سیستمی توصیف کرده است که « برای تولید و تحویل به موقع کالاها برای فروش، ارائه به موقع اجزا و قطعات برای مونتاژ و تبدیل به کالاهای تمام شده، ارائه به موقع مواد خریداری شده برای تبدیل به قطعات ساخته شده، طراحی میگردد ».

JIT روشی است که در جهت دستیابی به حذف عملی سطوح ذخیره در کلیه نقاط فرایند تولید حرکت می کند. از مواد ورودی گرفته تا کالای در جریان ساخت در کارگاه و انبارداری قبل از ارسال. کاهش سطوح ذخیره نه تنها به دلیل آزاد شدن نقدینگی، باعث صرفه جویی می شود، بلکه حذف ذخیره های احتیاطی به افشای مسائل در فرایند تولید کمک می کند.

JIT همچنین به عنوان فلسفه ای برای حذف ضایعاتی که جز افزودن هزینه، هیچ ارزش افزوده ای برای محصول ندارند، توصیف می شود

« ارزش، آن چیزی است که مشتری حاضر است بابت آن پول پرداخت نماید »

چکیده

مدیریتدانش چیز جدیدی نیست. درواقع، از صدها سال قبل که مالکان شرکتهای فامیلی و یا پیشه وران زبده تجارت حرفه ای خود رابه طور کامل و دقیق به فرزندان و شاگردان خویش انتقال می داده اند، مدیریت دانش وجودداشته است. اما، تا سال 1990 که مدیران عالی سازمانها شروع به بحث درباره مدیریت دانش کردند چیزی به این نام وجود نداشت. به همان اندازه که زیربناهای اقتصاد صنعتی از حالت وابستگی به منابع طبیعی به سمت وابستگی به سرمایه های فکری تغییر حالت پیدا می کرد، مدیران نیز ناگزیر از آن بوده اند تا به بررسی دانش زیربنایی کسب وکارشان وچگونگی استفاده از آن بپردازند. درست درهمین زمان، افزایش شبکه های کامپیوتری امکان طبقه بندی، ذخیره سازی و استفاده برابر افراد از انواع مهم دانش را به گونه ای آسانترو ارزانتر از گذشته امکان پذیر ساخت. نویسندگان مقاله هانسن، نوریا و تایرنی اقدامات مدیریت دانش را در چندین صنعت مورد مطالعه قرار دادند. در این راستا، آنها کارشان را با مطالعه مدیریت دانش شرکتهای مشاوره ای شروع کردند. زیرا، «دانش» سرمایه اصلی مشاوران بوده و این شرکتها در زمره اولین شرکتهایی بودند که به مدیریت دانش توجه کرده و در این زمینه سرمایه گذاریهای کلانی انجام داده بودند. همچنین آنها در بین اولین شرکتهایی بودند که دریک حجم وسیع درپی استفاده از تکنولوژی اطلاعات به منظور تسخیر و گسترش آن برآمده اند. از سوی دیگر، به نظر محققان فوق، تجارب این شرکتها که در ارتباط با تجارب تمامی شرکتهایی بود که به نیروی انسانی خبره و جریانهای فکری وابسته بودند، می توانست درمورد اینکه چه کارهایی در زمینه مدیریت دانش انجام شده و چه کارهایی انجام نشده آنها را راهنمایی کند. هانسن و همکارانش دریافتند که مشاوران یک روش متحدالشکل را برای مدیریت دانش تعقیب نمی کنند بلکه آنها از دو استراتژی متفاوت دراین زمینه استفاده می کنند که عبارتند از: استراتژی کدگذاری «Codification Strategy» و استراتژی شخصی سازی «Personalization Strategy».

مقدمه

نیاز روز افزون به پویایی کارها، استفاده از تجهیزاتی مانند تلفن همراه، پیجرها و… بواسطه وجود شبکه های بی سیم امکان پذیر شده است.

اگر کاربر یا شرکت یا برنامه کاربردی خواهان آن باشد که داده و اطلاعات مورد نیاز خود را به صورت متحرک در هر لحظه در اختیار داشته باشند شبکه های بی سیم جواب مناسبی برای آنها ست.

تشریح مقدماتی شبکه های بی سیم و کابلی شبکه های محلی (LAN) برای خانه و محیط کار می توانند به دو صورت کابلی (Wired) یا بی سیم (Wireless) طراحی گردند. درابتدا این شبکه ها به روش کابلی با استفاده از تکنولوژی Ethernet طراحی می شدند اما اکنون با روند رو به افزایش استفاده از شبکه های بی سیم با تکنولوژی Wi-Fi مواجه هستیم.

در شبکه های کابلی (که در حال حاضر بیشتر با توپولوژی ستاره ای بکار می روند) بایستی از محل هر ایستگاه کاری تا دستگاه توزیع کننده (هاب یا سوئیچ) به صورت مستقل کابل کشی صورت پذیرد (طول کابل ازنوع CAT5 نبایستی 100 متر بیشتر باشد در غیر اینصورت از فیبر نوری استفاده میگردد) که تجهیزات بکار رفته از دونوع غیر فعال (Passive) مانند کابل، پریز، داکت، پچ پنل و……….. و فعال (Active) مانند هاب، سوئیچ، روتر، کارت شبکه و……….. هستند.

موسسه مهندسی IEEE استانداردهای 802.3u را برای Fast Ethernet و 802.3ab و802.3z را برای Gigabit Ethernet (مربوط به کابلهای الکتریکی و نوری) در نظر گرفته است.

شبکه های بی سیم در محدودۀ شخصی برای انتقال اطلاعات در فاصله های نسبتآ کوتاه در حدود 10 متر استفاده می شوند. بر خلاف شبکه های بی سیم محلی، ارتباط روی WPAN ها نیاز به تجهیزات زیر ساختی کمی دارد و یا اصلآ به چنین تجهیزاتی نیاز ندارد. این خصوصیت راه حل هایی ساده، کارآ از نظر مصرف انرژی و ارزان برای پیاده سازی روی محدودۀ وسیعی از دستگاه ها را فراهم می کند. در این پروژه به مطالعۀ استانداردهای IEEE 802.11 (WIFI) پرداخته ایم. نرخ ارسال در این استاندارد 1مگا بیت تا 54 مگا بیت می باشد که به عنوان یک تکنولوژی شبکه پرسرعت است که بطور وسیعی در خانه ها، مدارس، کافه ها، هتل ها و سایر مکان های عمومی مانند کنگره ها و فرودگاه ها مورد استفاده قرار می گیرد استاندارد IEEE 802.11 در June 1997 برای WLAN ها منتشر شد. این استاندارد شبیه استاندارد 802.3 روی Ethernet نودهای شبکه بیسم نیز توسط آدرس MAC حک شده روی کارت های شبکه آدرس دهی می شوند. در این استاندارد فقط دربارۀ دو لایۀ PHY و MAC صحبت شده است. شرکت های بزرگ و معتبری همچون مایکروسافت، اینتل سیسکو وای بی با شعار کنترل بی سیم آسان و با هدف ایجاد ارتباط بی سیم با اطمینان، با قیمت پایین و مصرف توان کم برای کاربرد های کنترلی بر طبق استاندارد های جهانی به شدت مشغول کار بر روی تکنولوژی wifi هستند. تمرکز اصلی مطالعات در این پروژه بر استانداردهای IEE 802.11 و امنیت شبکه های بیسیم است.

دسته: کامپیوتر

حجم فایل: 20 کیلوبایت

تعداد صفحه: 32

می دانیم امروزه دنیای الكترونیك روند رو به رشد سرسیمی را می پیماید كه در مقایسه با گدشته غیر قابل وصف است. در این پیمایش سرعت ارسال و دریافت اطلاعات نقش بسزای دارد و افكار متخصصین را كاملاً به خود مشغول كرده تا مسأله زبان را به حداقل رسانده و نرخ ارسال و دریافت داده ها را تا نهایت ممكن بالا ببرند.

اینك با پی بردن به اهمیت این مسأله ما نیز در جهت تحقیق نیل به این هدف دستگاه باركد خوان را طراحی نموده و یك نمونه عملی آنرا ساختیم. این دستگاه همچنان كه از نامش پیداست قادر به خواندن باركد و ارسال آن به پورت سریال PC است.

دسته: علوم انسانی

حجم فایل: 16 کیلوبایت

تعداد صفحه: 18

مقدمه:

یكی از هدفها و وظایف مهم بیمه مركزی ایران، تعمیم، ارشاد و هدایت امر بیمه در كشور است. بیمه مركزی ایران ایفای این مسئولیت مهم را از طریق برگزاری سمینارها و دورههای آموزشی، پژهشهای كاربردی وبنیادی بیمهای، اطلاع رسانی و انتشار كتابها و جزوات بیمهای، وجهه همت خود قرار داده است.

د راین زمینه افزون بر انتشار فصلنامه تخصصی صنعت بیمه و نشریات دیگر بیمه مركزی توفیق یافته است تا به تهیه و انتشار بیش از ده عنوان كتاب تخصصی بیمه ای اقدام نماید.

فهرست مطالب:

مقدمه

پیشگفتار

تعریف عقد و عقد بیمه

عقد بیمه عقدی است معوض

عقد بیمه قراردادی است الحاقی

عقد بیمه از عقود معوق است

شرایط اساسی صحت عقد

قصد و رضای طرفین قرار داد

اهلیت

توافق طرفین قرار داد و تنظیم بیمه نامه

رابطه اعتبار قرار داد با پرداخت حق بیمه

شروع اعتبار قرارداد

بیمهنامه

تغییر شرایط بیمه نامه

فهرست مطالب

عنوان

صفحه

مقدمه

…

۱۲

فصل اول

مبانی گرید

…

۱۴

Grid computing ۱-۱ چیست ؟

…

۱۵

۲-۱ انواع Grid

…

۱۷

۳-۱ اهمیت Grid Computing

…

۱۸

۴-۱ ابزار قدرتمند Globus

…

۲۰

۵-۱ نگاهی به اجزای Grid

…

۲۱

Grid ۶-۱ از دید برنامه نویسان

…

۲۷

۷-۱ پیچیدگی ها

…

۳۰

۸-۱ مقدمه ای بر محاسبات توری

۳۱

۹-۱ مسأله گرید

…

۳۳

۱۰-۱ گرید و مفاهیم دیگر از محاسبات توزیعی

…

۳۴

۱۱-۱ فواید محاسبات توری

…

۳۷

۱-۱۱-۱ بهره برداری از منابع مورد استفاده

…

۳۷

۲-۱۱-۱ ظرفیت پردازنده موازی

…

۳۹

۳-۱۱-۱ منابع مجازی و سازمانهای مجازی

…

۴۰

۴-۱۱-۱ دستیابی به منابع اضافی

…

۴۲

۵-۱۱-۱ توازن منابع

…

۴۴

۶-۱۱-۱ قابلیت اطمینان

…

۴۵

۷-۱۱-۱ مدیریت

…

۴۷

۱۲-۱ استانداردها برای محیط های گرید

…

۴۸

۱-۱۲-۱ استاندارد OGSI

…

۴۹

۲-۱۲-۱ استاندارد گرید FTP

۵۰

۳-۱۲-۱ استاندارد WSRF

…

۵۱

۴-۱۲-۱ استانداردهای مرتبط با سرویس های وب

…

۵۱

فصل دوم

امنیت و طراحی گرید

…

۵۲

-۲ ۱ معرفی امنیت گرید (گرید Security)

…

۵۳

۱-۱-۲ نیازهای امنیتی گرید

…

۵۳

۲-۱-۲ چالش های امنیتی موجود در گرید

…

۵۴

۳-۱-۲ دامنه های امنیتی گرید

۵۴

۴-۱-۲ اصول امنیت

…

۵۶

۵-۱-۲ اصطلاحات مهم امنیت گرید

…

۵۸

۶-۱-۲ مجوز اعتبارسنجی

…

۶۱

۲-۲ طراحی گرید

…

۶۸

۱-۲-۲ اهداف راه حل

…

۶۹

۲-۲-۲ توپولوژی گرید

…

۷۳

۱-۲-۲-۲ Intra گرید

…

۷۴

۲-۲-۲-۲ Extra گرید

…

۷۶

۳-۲-۲-۲ Inter گرید

…

۷۷

۳-۲ بررسی برخی از پروژه های گرید

…

۷۸

SETI @ Home ۱-۳-۲

…

۷۸

NAREGL ۲-۳-۲

…

۷۸

۳-۳-۲ Floding@Home

…

۷۹

Google ۴-۳-۲

…

۸۰

BLAST ۵-۳-۲

…

۸۱

۴-۲ مقایسه ونتیجه گیری

…

۸۲

فصل سوم

زمانبندی در گریدهای محاسباتی

…

۸۳

۱-۳ زمانبندی در گریدهای محاسباتی

…

۸۴

۲-۳ توابع هدف

…

۹۳

۳-۳ زمانبندی سیستم های توزیع شده و گرید

…

۹۶

منابع

…

۱۰۱

فهرست جداول و اشكال

عنوان

صفحه

شكل ۱-۱

سیستم های Gird از دید استفاده کنندگان

…

۲۲

شكل ۱-۲

GSI در Gird

…

۲۳

شكل ۱-۳

موقعیت سرویس های MDS در Gird

…

۲۴

شكل ۱-۴

موقعیت زمانبند ها در Grid

…

۲۵

شكل ۱- ۵

– GASS در Gird

…

۲۶

شكل ۱-۶

بخش مدیریت منابع در Grid

…

۲۷

شكل ۱-۷

ساختار معماری باز سرویس های Grid

…

۲۸

شكل ۱-۸

كنترل گرید توسط Middleware

…

۳۲

شكل ۱-۹

دسترسی به منابع اضافی

…

۴۲

شكل ۱-۱۰

Job ها به منظور توازن بار به قسمتهایی ازگرید كه كمتر مشغولند مهاجرت داده شده اند

…

۴۳

شكل ۱-۱۱

پیكربندی افزونه گرید

…

۴۶

شكل ۱-۱۲

تخصیص منابع توسط راهبر

…

۴۷

شكل ۱-۱۳

اجزای زیر بنای سرویس های گرید

…

۵۰

شكل ۲- ۱

رمزگشایی با كلید متقارن

…

۵۹

شكل ۲- ۲

اعتبارسنجی دیجیتالی

…

۶۳

شكل ۲-۳

یك نمونه از اعتبارسنجی و تصدیق

…

۶۵

شكل ۲-۴

معماری پایگاه داده

…

۷۳

شكل ۲- ۵

توپولوژی Intra گرید

…

۷۵

شكل ۲- ۶

توپولوژی Extra گرید

…

۷۶

شكل ۲-۷

توپولوژی Inter گرید

…

۷۷

شكل ۲- ۸

جدول مقایسه

…

۸۲

شکل ۳-۱

مراحل كلی اجرای یك كار داده موازی در یك سیستم گرید

…

۹۰

شکل ۳-۲

طبقه بندی زمانبندهای گرید

…

۹۴

شکل ۳- ۳

توابع هدف

…

۹۵

مقدمه

Computing Grid یا شبكه های متصل كامپیوتری مدل شبكه ای جدیدی است كه با استفاده از پردازشگرهای متصل به هم امكان انجام دادن عملیات حجیم محاسباتی را میسر می سازد. Grid ها در واقع از منابع كامپیوترهای متصل به شبكه استفاده می كنند و می توانند با استفاده از برآیند نیروی این منابع، محاسبات بسیار پیچیده را به راحتی انجام دهند. آن ها این كار را با قطعه قطعه كردن این عملیات و سپردن هر قطعه به كامپیوتری در شبكه انجام می دهند. به عنوان مثال وقتی شما از كامپیوترتان برای مدتی استفاده نمی كنید و كامپیوتر شما به اصطلاح به وضعیت محافظ نمایشگر یا Screensaver می رود، از پردازشگر كامپیوتر شما هیچ استفاده ای نمی شود. اما با استفاده از شبكه های Grid می توان از حداكثر توانایی های پردازشگر ها استفاده نمود و برنامه ای را در كامپیوتر قرار داد كه وقتی از سیستم استفاده ای نمی شود، این برنامه بتواند از نیروی بلااستفاده دستگاه بهره بگیرد و قسمتی از محاسبات بزرگ عملیاتی را انجام دهد. در این مقاله این پدیده در فناوری اطلاعات مورد بحث قرار می گیرد و اهمیت استفاده از این فناوری، پیچیدگی ها، اجزای تشكیل دهنده و استانداردهای این مدل بررسی می شود و نشان داده خواهد شد كه با استفاده از این مدل چگونه در وقت و زمان شما صرفه جویی می شود. گفتنی است در حال حاضر بزرگ ترین شبكه Grid جهان در خدمت پروژه SETI@home برای یافتن حیات هوشمند فرازمینی قرار دارد. امروزه فناوری جدیدی به نام Grid به عرصه ارتباطات الكترونیك قدم نهاده است كه براساس آن با دانلود كردن یك محافظ نمایشگر مخصوص می توانیم به كامپیوترهای شخصی خود اجازه دهیم كه وقتی از آن استفاده نمی كنیم، به شبكه جهانی متصل شوند و به سیستم های بزرگ تحقیقاتی اجازه دهند از منابع آزاد و بلااستفاده سیستم ما استفاده نمایند.

دسته: فناوری اطلاعات

حجم فایل: 1212 کیلوبایت

تعداد صفحه: 49

عنوان پروژه:

تجارت الکترونیک

فهرست مطالب

عنوان صفحه

بخش اول: تجارت الکترونیک

مفاهیم بنیادی در تجارت الکترونیک 4

افزایش نرخ تبدیل در تجارت الکترونیک 4

امکان جستجوی داخلی 7

ساده سازی کنید 7

بازاریابی تجارت الکترونیک: کالاهای سخت و کالاهی نرم 8

بازاریابی الکترونیکی 9

تدوین استراتژی 9

موتور های جستجوگر 10

محافظت از رتبه در موتورهای جستجو 11

پست الکترونیک 12

ده نکته برای موفقیت در بازاریابی الکترونیکی بوسیله پست الکترونیکی 13

تبلیغات اینترنتی 15

بازاریابی ویروسی 15

شش روش بازاریابی الکترونیکی بدون استفاده از موتورهای جستجو 16

انتشار مقاله 16

وبلاگ 16

پست الکترونیک 17

بازاریابی ویروسی 17

تبادل لینک 17

گروههای خبری 18

تاثیر اینترنت بر بازاریابی سنتی 18

نقش کارت های اعتباری به عنوان ابزارهای تجارت الکترونیک 23

امضای دیجیتال چیست 30

موضوع اشتغال در تجارت الکترونیک 37

مبارزه با نرخ بیکاری در کشور 38

آموزش 38

آشنایی با حقوق تجارت الكترونیكی 39

بخش دوم

آموزش سایت خرید و فروش طلا 44

منابع و ماخذ 49

مفاهیم بنیادی تجارت الکترونیک

تعریف

تعریف های مختلفی می توان برای تجارت الکترونیک در نظر گرفت، اما دو تا از این تعاریف از بقیه معمول تر می باشد. در تعریف اول، هر نوع تجارتی که از طریق رابط الکترونیکی مانند تلویزیون، فکس و یا اینترنت انجام می شود، جزء تجارت الکترونیک به حساب می آید. دو رسانه اول) تلویزیون و فک (مدت مدیدی است که در تجارت استفاده می شود و جنبه های مختلف آن بر همگان مشخص است. اما رسانه سوم) اینترنت (به نوعی معادله را تغییر داده، به این لحاظ که تجارت، مدیریت داده ها و امنیت مبادله با هم و یکجا باید مورد بررسی قرار گیرد. اما تعریف دوم و کلی تر تجارت الکترونیک که برای کاربران اینترنت مناسب تر می باشد از این قرار است: تجارت الکترونیک مجموعه ارتباطات، مدیریت اطلاعات و قابلیت های امنیتی است که به سازمانها اجازه می دهد که اطلاعات مربوط به فروش و خدمات و کالاها را با هم رد و بدل کنند.

تجارت الکترونیک مجموعه ارتباطات، مدیریت اطلاعات و قابلیت های امنیتی است کهبه سازمانها اجازه می دهد که اطلاعات مربوط به فروش و خدمات و کالاها را با هم رد و بدل کنند.

در تجارت سنتی، وقتی که طرفین با یک زبان گفتاری صحبت می کردند، توانایی برقراری ارتباط را با هم داشتند. اما در تجارت الکترونیک، طرفین باید با زبان دیجیتالی یکسان با هم به گفتگو بنشینند. این زبان دیجیتالی، باعث می شود که سیستم های درگیر در مبادله تجاری قابلیت به اشتراک گذاری و رد و بدل کردن اطلاعات را داشته باشند و همدیگر را ارزیابی کنند. امنیت ارتباط در تجارت الکترونیک نکته بسیار مهمی می باشد، زیرا که بر خلاف تجارت سنتی، خریدار و فروشنده همدیگر را در هنگام مبادله تجاری نمی بینند و مکانیزمی برای شناسایی منبع اطلاعات و گارانتی صحت اطلاعات در هنگام جا بجایی وحفاظت اطلاعات باید پایه گذاری شود. تجارت الکترونیک بسیاری از سرویس های تجاری را مانند پست الکترونیک، دایرکتوری های آنلاین، سیستم های سفارش و پشتیبانی و حمل و نقل، مدیریت اطلاعات و کنترل موجودی را به صورتی اتومات به هم متصل می کند. بنابراین وجود استاندارد هایی برای تولید کنندگان نرم افزار که قابلیت ارتباط بین نرم افزار هایی که از شرکت های مختلف هستند ضروریست. یسیون اروپایی در سال 1997 آن را به شكل زیر تعریف نموده است:

وزارت صنایع و تجارت بین المللی ژاپن گفته است:

تجارت الكترونیكی كه تا چندی قبل به تعداد معینی از شركتها محدود می گردید در حال ورود به عصر جدیدی است كه در آن تعداد زیادی از اشخاص گمنام مصرف كنندگان در شبكه حضور دارند. به علاوه، محتوای آن از حیطه مبادله داده های مربوط به سفارش دادن یا قبول سفارش فراتر رفته و فعالیتهای عمومی تجاری از قبیل تبلیغات، آگهی، مذاكرات، قراردادها و تسویه حسابها را نیز در بر گرفته است“. مجموعه تعاریف ارایه شده می توان نتیجه گیری نمود كه زمینه های كاربرد تجارت الكترونیكی بسیار گسترده تر از مبادله كالا، خدمات و وجوه است و در تعریف آن و تبیین سیاستهای مورد نظر باید علاوه بر كاربردهای بالفعل به كاربردهای بالقوه آن نیزتجوه داشت.

دسته: کارآموزی

حجم فایل: 1550 کیلوبایت

تعداد صفحه: 31

کارآموزی در شرکت آذرسیستم

مقدمه

و سرعت تغییرات و پیشرفت این تکنولوژی ها هر روزه در حال تغییر بوده و هست بنابراین زمان زیادی برای بسیاری از محتوا سازان وب صرف یادگیری این تکنولوژی می شد و یا این فرد باید مبالغی برای اعمال تغییرات در وب سایت های خود به افراد آشنا به این تکنولوژی ها

می پرداختند و برای تغییرات کوچکی دست به دامان افراد متخصص می شدند ولی همچنان که پیش بینی می شد

روند پیشرفت وب با شعار اینترنت برای همه طوری شکل گرفت که کم کم رسته ها با جزئیات بیشتری مشخص شدند و طوری کنار هم قرار گرفتند که وب امروزی شکل گیرد کاملا منطقی بود که صاحب یک فروشگاه اینترنتی برای معرفی کالای خود نمی بایست HTML یاد بگیرد، بنابراین طراحان وب برای او فرمی ساختند تا از طریق آن با فشردن دکمه Brows پنجره ای باز شده و امکان افزودن عکس و جزئیات کالای جدید به وب سایت از طریق فرم میسر شود و یا فردی دیگر برای افزودن فرم تماس با ما نباید نیاز به دانش جاوا اسکریپت می داشت بنابراین طراحان وب فرمی ساختند تا از طریق آن مدیر وب سایت توانایی حذف یا اضافه کردن منو ها را داشته باشد.

بدین ترتیب سیستم های مدیریت محتوا یا CMS شکل گرفتند. در ابتدا این سیستم بسیار ساده و برای اهداف وب سایت های خاصی طراحی شده می شدند، ولی به مرور زمان طراحان تصمیم گرفتند سیستم های چند منظوره طراحی کنند تا روی چندین نوع از وب سایت های مشابه قابل استفاده باشد. بنابراین آنها برای انواع مختلف

CMS های متنوعی طراحی کردند. CMS هایی برای سایت های گالری سایت های خبرگزاری، فروم ها و انجمن ها، فروشگاههای اینترنتی، سایت های آموزش الکترونیک، وبلاگ ها و انواع پرتال ها توسط شرکت های مختلف در سراسر دنیا ساخته شدند. تعداد محدودی از آنها به یک یا دو مورد از موارد ذکر شده اکتفا نکرده و سعی کردند تا سیستم های مدیریت محتوای چند منظوره و یا همه منظوره تولید کنند که البته با توجه به سرعت پیشرفت اینترنت انتظار نمی رفت که هیچ یک از این نرم افزار ها برای همیشه قابل استفاده باشند از اینرو تعداد زیادی از آنها به دلیل روند ارتقا کند تر از سرعت پیشرفت اینترنت از رده خارج شدند و تعداد دیگری که سرعت خود را با وب وفق دادند همچنان در حال ارائه خدمات هستند.

نرم افزار های Open source یا متن باز از جمله نرم افزار هایی هستند که به سادگی کنار گذاشته نمی شوند. اینگونه نرم افزار ها توسط من شما و افراد بسیاری در سراسر دنیا توسعه داده می شوند نرم افزار های متن باز به Free یا آزاد معروفند. یعنی سورس برنامه نویسی آنها مخفی نخواهد بود و در انحصار هیچ گروهی نیست و به رایگاه قابل کپی و، تغییرات و استفاده است. از معروفترین این پروژه ها می توان به پروژه سیستم عامل لینوکس، زبان PHP ، پایگاه داده MY SQL ، وب سرور آپاچی و…

محل کار آموزی: شرکت آذر سیستم

شرح کار آموزی:

افراد اعم از حقیقی و حقوقی برای اهداف مختلف از قبیل، تبلیغات، معرفی، فعالییت های تجاری و خدماتی، شرح فعالییت اداری و غیره نیازمند پیوستن به شبکه جهانی اینترنت می باشند. از این رو فعالییت بنده به عنوان کار آموز در شرکت آذر سیستم بر پایه این اساس بوده و هدف خود را برای توسعه فعالیت های اینترنتی و به خصوص پیاده سازی و طراحی سایت های اینترنتی قرار دادم.

لذا برای تحقق این امر نیاز به امکانات نرم افزاری، دانش کامپیوتر و برقراری ارتباط با شرکت های خارجی ارائه کننده سرویس وب جزو ملزومات اولیه کار بود. که در این گزارش به شرح جزئیات آنها خواهم پرداخت:

1. برقراری ارتباط با شرکت های خارجی:

شرکت های سرویس دهنده وب که به دیتا سنتر ها معروف اند و توضیح کاملی از آنها در فصل های بعد قرار داده ام برای ارائه سرویس هاستینگ یا همان فضای لازم برای طراحی سایت ها نیاز به اجاره فضای آنلاین از سرور ها وجود دارد

برای این منظور از کارت های اعتباری بین المللی استفاده می شود و عقد قرارداد به صورت اینترنتی منعقد می گردد

دسته: مکانیک

حجم فایل: 101 کیلوبایت

تعداد صفحه: 1

این فایل شامل نقشه طراحی شده در نرم افزار اتوكد می باشد

چکیده

قانون معروف لگاریتمی خزش برای تراکم ثانویه به منظور اینکه شرایط بارگذاری موقتی را در بر بگیرد، به شکل یک رابطه دیفرانسیلی تبدیل می شود. این مدل یک بعدی خزش برای شرایط کرنش ادومتری، به طرف حالت های عمومی 3 بعدی تنش و کرنش با مشارکت مفاهیم اصلاح شده کم کلی (Cam-Clay) و ویسکوپلاستیسیته، تعمیم داده می شود. با در نظر گرفتن اطلاعات آزمایشگاهی نشان داده می شود که مسائلی مانند خزش زهکشی نشده، بیش تحکیمی و افزایش طول عمر به خوبی به وسیله مدل در نظر گرفته شده اند.

مقدمه

خاک های نرمی که ما در نظر می گیریم، رس های تقریبا عادی تحکیم یافته، سیلت های رسی و پیت هستند. ویژگی های خاص این مصالح درجه بالای تراکم پذیری آن هاست. این موضوع به خوبی به وسیله اطلاعات آزمایش ادومتر (برای مثال به وسیله جانبو در مقاله رانکین (1985) نشان داده شده است. با در نظر گرفتن مدول سختی تانژانت در یک فشار مرجع 100KPa در ادومتر، جانبو، Eoed را بسته به نوع خاص رس در نظر گرفته شده برای رس های عادی تحکیم یافته بین 1 تا 4 مگاپاسکال گزارش می کند. تفاوت ها بین این مقادیر و سختی ها برای ماسه های تحکیم نیافته قابل ملاحظه است که، حداقل برای نمونه های سیمانته نشده آزمایشگاهی، در اینجا مقادیری بین 10 تا 50 مگاپاسکال داریم. بنابراین، در آزمایش ادومتر رس های عادی تحکیم یافته 10 برابر نرم تر از ماسه های عدی تحکیم یافته رفتار می کنند که این، تراکم پذیری زیاد خاک های نرم را نشان می دهد.

مروزه الكتروفورز شاید اصلی ترین تكنیك برای جداسازی ملكولها در آزمایشگاه های سلولهای زیستی است. زیرا تكنیك قدرتمندی است و هنوز به طور معقولانه ای آسان و ارزان است و خیلی آسان و پیش پا افتاده شده است. علی رغم بسیاری از آرایش های فیزیكی برای دستگاه ها و صرف نظر از محیطی كه ملكولها اجازه مهاجرت در آن دارند جداسازی با الكتروفورز به توزیع بار در ملكولی كه جداسازی می شود بستگی دارد.

مقدمه

ویروسها، كرمها وتروژانها برنامه های بدی هستند كه می توانند باعث خطر برای كامپیوتر شما واطلاعات آن شوند. آنها می توانند سرعت اینترنت را پایین بیاورند وآنها حتی ممكن است از كامپیوترشما برای بخش كردن خودشان برای دوستانتان، آشنایان، شركت محل كار استفاده كنند ودرآدرس مجازی باقی بمانند. خبرهای خوب آن است كه با یك جلوگیری اندك وتعدادی مفهوم رایج خوب شما احتمالا كمترقربانی اینها هستید. به نظر می رسد این پیش قدم شدن شما برای جلوگیری تمام فامیل شما را محافظت می كند. بخوانید برای یادگرفتن درباره مشخصه ها وتفاوتهای ویروسها، كرمها وتروژانها.

- رشته: هنر آموز امور دامی

– تاریخ آزمون: دفترچه سوالات عمومی شامل سالهای ٨۴ و ٨۶ و ٨٩ – دفترچه سوالات تخصصی تاریخ ١٣٨٩/٣/٧

– مواد امتحانی:

۵٠ سوال اختصاصی (فاقد پاسخنامه)

٣ دفترچه سوال عمومی (۶٠ سوال سال ٨۴ / ۶٠ سوال سال ٨۶ / ١٠٠ سوال سال ٨٩) – شامل دروس (ادبیات فارسی، معارف اسلامی، اطلاعات عمومی و سیاسی، ریاضی، کامپیوتر، زبان انگلیسی) (فاقد پاسخنامه)

عنوان کارآموزی : طراحی صفحات وب

محل کارآموزی : شرکت گروه صنعتی ویدا فناوران آسیا

دسته: کارشناسی نرم افزار

فرمت فایل: فایل Word ورد 2007 یا 2003 (Docx یا Doc) قابل ویرایش

تعداد صفحات: 60

فهرست مطالب: جهت مشاهده فهرست مطالب این کارآموزی اینجا کلیک نمایید

بخشی از گزارش:

شرکت ویدا فناوران آسیا که طراح و سازنده ایستگاه های لیبل چسبان و پرکن در صنعت کشور می باشند، به منظور معرفی و عرضه بهتر دستگاه های صنعتی خود نیاز به تبلیغات گسترده می باشد، که طراحی سایت وب، طراحی کتابهای تبلیغاتی و همچنین ساخت CDهای تبلیغاتی و … از جمله راههای تبلیغات می باشد. نرم افزار های طراحی صفحات وب Dreamweaver ،Front page می باشد که مکمل این نرم افزار های طراحی، نرم افزار های گرافیکی دیگر از جمله photoshop و Corel و … نیز نیاز می باشد.

اینجانب نیز با علاقه به این گرایش کامپیوتر و نیاز به آموزش در این زمینه در این شرکت به عنوان کارآموز شروع به فعالیت کرده ام. این شرکت علاوه بر نیاز به این تبلیغات از کامپیوتر و نرم افزارهای دیگری از جمله Word, Excel و … برای انجام امر حسابداری و نامه های اداری نیز استفاه می نماید و همچنین می توان از نرم افزار کامپیوتر در جهت هدایت و کارکرد دستگاههای صنعتی ساخته شده نیز استفاده نمود که نیاز به علم بالای کامپیوتر و برنامه نویسی دارد.

پایان نامه جهت اخذ درجه کارشناسی

عنوان کامل: معماری سرویس گرا

دسته: کامپیوتر

فرمت فایل: فایل Word ورد 2007 یا 2003 (Docx یا Doc) قابل ویرایش

تعداد صفحات: 127

مقدمه

عصر حاضر که آن را عصر اطلاعات نام نهاده اند شکل گیری و پیشرفت خود را مرهون تکامل و ترقی دانش و صنعت کامپیوتر است. دانشی که انسان را قادر ساخت تا توانایی ذهن و حافظه خود را به طرز حیرت آوری گسترش دهد و محاسبات عظیم و پردامنه را که تا این زمان ناممکن به نظر می رسید با سرعتی شگفت انگیز به انجام رساند. در چهار دهه اخیر، پیچیدگی نرم افزار ها روز بروز بیشتر شده و تقاضا برای نرم افزار های قدرتمندتر افزایش یافته است. در این میان، به نظر می رسد که روشهای قدیمی جوابگوی نیازهای در حال رشد کنونی نیستند و نیاز به ایجاد و بهکارگیری روشهایی است که به وسیله آنها بتوان بر این پیچیدگیها در زمانهایی کوتاهتر غلبه کرد. از طرفی امکان کنار گذاشتن سیستمهای نرم افزار ی موجود که تا به حال مشغول سرویس دهی به مشتریان بوده اند، وجود ندارد و می بایست سیستمهای جدید را به صورت یکپارچه و در کنار همین سیستمها به وجود آورد. معماری سرویس گرا، با تکیه بر محاسبات توزیع شده و بر پایه شبکه ها و لایه های میانی و همچنین زبانهایی که تولید نرم افزار های توزیع شده را فراهم می کنند، به عنوان راه حلی مناسب جهت از میان برداشتن مشکلات و مسائل مذکور مطرح گردیده است. دنیایی را تصور کنید که در آن همه جا سرویس ها حاضر هستند و با نحوه تفکر و کار ما یکپارچگی اساسی داشته باشند. دنیایی که در آن ارائه دهندگان و جویندگان اطلاعات فارغ از دغدغه های همخوانی و نحوه برقراری ارتباط با یکدیگر با اتکا بر استانداردهای از پیش تعیین شده فقط به استفاده مؤثرتر از منابع خود برای یافتن اطلاعات و یا ارائه آن اطلاعات به شکل مؤثرتر متمرکز هستند.

برای برخی افراد دستیابی به چنین دنیایی ممکن است نا میسر و یا نیازمند مدتی بسیار طولانی باشد. اما برای کسانیکه پی گیر تحولات و سیر تکاملی و شتابان فن آوری اطلاعات هستند، این موضوع روشن است که این هدف هم اکنون در دسترس می باشد. و در واقع تا عمومیت یافتن کامل سرویس های وب حداکثر سه تا چهار سال دیگر فاصله داریم. رسیدن به چنین هدفی را استانداردهای باز که در دسترس همگان قرار دارند، بسیار سهل الوصول تر کرده اند به گونه ای که اکنون اغلب پلاتفرم های عمده از استانداردهای مؤثر بر ساخت سرویس های وب پشتیبانی می کنند. وسعت سرویس های وب به حدی رسیده است که اکثر انواع تلفن های همراه، رایانه های جیبی و حتی گاهاً لوازم خانگی نیز توانایی به کار بردن سرویس های وب را دارا می باشند. اما معماری سرویس گرا با گسترش روز افزون پذیرفته شدن سرویس های وب توسط صنعت تأثیر خود را بر فن آوری اطلاعات نشان داده است. معماری سرویس گرا یک روش ساخت نرم افزار را بیان می کند که تمامی طول عمر نرم افزار را در بر می گیرد.

طول عمر نرم افزار بنا به تعریف معماری سرویس گرا شامل

ایده های به وجود آمدن سرویس، مدل کردن سرویس، طراحی سرویس، پیاده سازی یا توسعه سرویس، به کار بردن سرویس، مدیریت سرویس ها، نسخه گزاری سرویس ها، و در نهایت از رده خارج کردن سرویس ها را در برمی گیرد. در این پایان نامه سعی شده است تا مباحث مربوط به معماری سرویس گرا به طور واضح و در جهت کاربرد توضیح داده شوند.

بارزترین مزیت این بسته ارائه عین سوالات استخدامی شرکت نفت در سال های گذشته و عدم استفاده از هرگونه سوالات تألیفی و یا گردآوری شده می باشد.

– رشته: سخت افزار کامپیوتر

– مقطع: کارشناسی و کارشناسی ارشد

– تاریخ آزمون: دفترچه سوالات عمومی و اختصاصی سال ٨٧/۵/١٨

– مواد امتحانی موجود در این بسته:

۶٠ سوال اختصاصی (فاقد پاسخنامه)

٣٠ سوال عمومی شامل ادبیات فارسی و زبان انگلیسی و رایانه (فاقد پاسخنامه)

+ تمامی موارد دکر شده به صورت یکجا در این بسته موجود میباشند.

اکنون جهت کسب اطمینان بیشتر، شما میتوانید بخش کوچکی از این محصول را مشاهده نموده و سپس در صورت تمایل اقدام به خرید کامل محصول نمایید. جهت دانلود رایگان بخشی از محصول اینجا کلیک نمایید

مجموعه کامل نمونه سوالات آماده خرید می باشد.

دسته: آندروید

حجم فایل: 1550 کیلوبایت

تعداد صفحه: 1

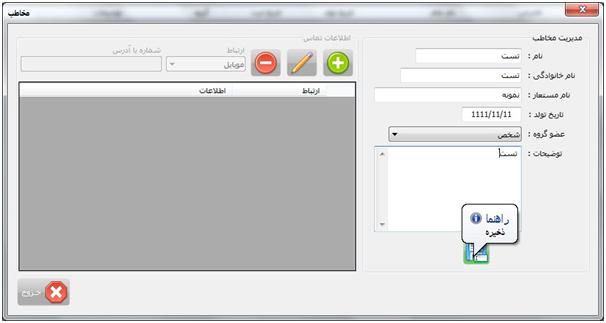

شرح ابزار ها و تکنولوژی های مورد استفاده در این سیستم

زبان برنامه نویسی C#. Net

محیط توسعه برنامه Microsoft Visual Studio. Net 2010

بانک اطلاعاتی Microsoft SQL Server 2008

مدلینگ برنامه LINQ to SQL

پروژه ای که در پیش داریم، خیلی پبشرفته نیست اما تمام امکانات یک دفترچه تلفن رو داره که به شرح ذیل است:

1. امکان ثبت مخاطب

2. امکان ثبت اطلاعات تماس، ادرسهای اینترنتی، آدرسهای منزل و محل و کار و…

3. امان ویرایش و حذف مخاطب

4. امکان ویرایش و حذف اطلاعات تماس مخاطب

5. جستجوی هوشمند در مخاطبین

6. امکان نمایش تاریخ و ساعت شمسی

7. امکان پشتیبان گیری و بازیابی آن

و…

مقدمه ای بر کامپایلر

نحو زبان و تجزیه

برنامه های تحلیل کننده

آشنایی با بخش تحلیل و بخش سنتز کامپایلر

ابزارهای ساخت کامپایلر

مقدمه

امروزه سیستمهای اطلاعاتی کامپیوتری سهم بسزایی درکارایی امور تجاری و کنترلی دارند. لذا برای حصول این کارایی ضروری است که اطلاعاتی که به کامپیوترها وارد می شوند، دقیق و بهنگام بوده و در ضمن، گردآوری آنها نیز هزینه زیادی دربر نداشته باشد. درمیان انواع سیستمهای شناسایی خودکار، تکنولوژی بارکد جزء ساده ترین ها است. این سیستم به صورت تجهیزات جانبی کامپیوترهای شخصی که امروزه در واحدهای صنعتی، تجاری و اداری کشور جایگاه مهمی یافته اند، قابل بکارگیری است. در این تحقیق سعی شده انواع سیستم های بارکدینگ معرفی شده و کاربرد های هر یک مورد بررسی قرار گیرند. همچنین باتوجه به پیشرفت روز افزون علوم مختلف، و توسعه تغییرات در تکنولوژی های موجود، ما را بر آن داشت تا از فنآوری های جایگزین و جدید نیزمواردی را بیان کنیم. در سالهای اخیر، نوارهای سیاه وسفید ظاهراً همشکلی که روی بسیاری از کالاهای تجاری از قبیل مجلات، نوشابه ها، کنسروها، کتابها، انواع جعبه ها و . چاپ می شود، بسیاری از نظرها رابه خود جلب کرده است. این نوارهای سیاه وسفید که بارکد نام دارند، علائمی هستند که حاوی اطلاعاتی در مورد کالا ها می باشند. برای رمزگشایی این علائم باید از دستگاهی به نام اسکنر بارکد استفاده نمود که بارکد را بصورت نوری می خواند و به کامپیوتر متصل به آن منتقل می کند. اسکنر بارکد از خود نوری می تاباند که پس از برخورد با نوارهای سیاه و سفید بارکد، دوباره به دستگاه بازباتانده می شود. جاهایی که سیاه است نور را کمتر و جاهایی که سفید است، نور را بیشتر بازمی تابانند و در نتیجه اسکنر می تواند تغییرات و در حقیقت پهنای نوارها را تشخیص دهد. این نوارها بسته به ضخامتشان و فاصله شان از هم، اطلاعات مختلفی را در بردارند (ارتفاع خطوط، اطلاعاتی را بیان نمی کند).

خلاصه

ما هم اکنون در شرایطی قرار داریم می توانیم تصویر مجزایی از بخش های مختلف سیستم پایگاه داده و ارتباطات میان آن ها مورد بررسی قرار دهیم.

معماری سیستم پایگاه داده تا حد زیادی تحت تاثیر سیستم های کامپیوتری مشخصی می باشد که در آن ها سیستم پایگاه داده به اجرا در می آید. سیستم های پایگاه داده می تواند بصورت متمرکز یا سرور-کلاینت بوده که یک دستگاه سرور به اجرای فعالیت به نیابت از دستگاه های کلاینت چندگانه می پردازد. سیستم های پایگاه داده همچنین می تواند برای بهره برداری از معماری کامپیوتر پارالل طراحی گردد. پایگاه های داده توزیع شده، تجهیزات مجزای جغرافیایی چندگانه را تحت پوشش قرار می دهد.

چکیده

مقدمه

فصل اول

۱-۱- معرفی محل کارآموزی

۱ ۲- – معرفی کل شرکت کامپیوتری

۱- ۳ – شرح کلی فعالیت های که در آن شرکت انجام می شود

۱ -۴- فعالیت های مرتبط با رشته تحصیلی

فصل دوم

۲-۱- فعالیت های انجام شده (فعالیت های واگذار شده به دانشجو جهت کارآموزی)

۲-۲- تعریف فعالیت های واگذار شده

فصل سوم

۳-۱- مشکل ۱

۳-۲- راحل سریع ۱

۳-۳- راحل سریع ۲

۳-۴- مشکل ۲

۳-۵- راحل سریع ۱

۳-۶- راحل سریع ۲

۳-۷- اداره ای به نام آفیس

۳-۸- راحل سریع

۳-۹- بوق های کامپیوتری

۳-۱۰- کار نکردن مانیتور کامپیوتر

۳-۱۱- برای تمیز کردن cd-drive

۳-۱۲- خرابی فن هی کیس کامپیوتری

۳-۱۳- احیای کامپیوتر های شخصی بدون راه انداز

فرم گزارش کار هفتگی

فرم گزارش کار ماهانه

گزارش بازدید مدرس کارآموز از محل

گزارش ماهیانه سرپرست کارآموز

ارزیابی نهایی کارآموزی

دسته: کامپیوتر

حجم فایل: 3104 کیلوبایت

تعداد صفحه: 128

آموزش فوق العاده پروتوکل های شبکه

TCP/IP:

پروتوكل نمونه OSI كه كار هفت لایه را انجام میدهد.

پروتكل شبكه اینترنت TCP / IP است. در شكل زیر شبكه اینترنت و NODE هایی كه به آن متصل هستند میبینید.

مقایسه الگوی OSI و پروتكل TCP IP را در شكا زیر میبینید.

دولایه PHYSICAL و DATALINK در غالب HOST & NETWORK نیز مطرح هستند.

در لایه NETWORK در TCPIP پنج پروتوكل وجود دارد. همانطور كه درشكل بالا میبینید.

در لایه transport دو پروتوكل طبق شكل وجود دارد.

در مدل TCP IP سه لایه بالایی OSI را در غالب یك لایه میبیند. و همه را در غالب APPLICATION در نظر میگیرد و دارای پروتوكلهای مشخص شده در شكل میباشد.

در سمت راست شكل واحد تبادل اطلاعات را در هر لایه میتوان دید.

VER: نسخه پروتوكل IP را مشخص میكند.

HLEN: طول HEADER را مشخص میكند.

SERVICE TYPE: مشخص كننده نوع سرویسی كه استفاده میشود.

TOTAL LEN : مجموع طول IP را مشخص میكند.

در ردیف بعدی مربوط به شكستن PACKET ها هستند. برای اینكه اگر PACKET حجم بالایی داشته باشد آن را میشكند و در مقصد دوباره MERG میشود.

بدلیل HOST TO NETWORK كه باید در اینجا حمل شودو شبكه های مختلف نیز معماری های مختلف دارندباید به PACKETهای كوچكتر شكسته شوند.)

در قسمت OFFSET محل قرار گیری PACKET شكسته شده مشخص میشود.

IDNTIFICATION: هویتی كه به PACKET داده میشود مشخص میكند.

FLAG: مشخص كننده اینكه آیا شكسته شدن انجام شده یا نه.

TIME TO LIVE: در PACKET از این شمارنده استفاده میشود.

PROTOCOL: نوع پروتوكلی كه اطلاعات را فرستاده مشخص میكند.

HEADER: HEADER ها را حساب میكند. اگر PACKET شكسته شودباید checksum ها محاسبه شوند. (تغییر در TTL باعث میشود كه CHECKSUM تغییر كند)

IP آدرس مبدا و مقصد مشخص میشود.

OPTION: برای اطلاعات كنترلی مربوط به مسیر یابهاو مدیریتی استفاده میشود.

IP ADDRESS:

درCLASS A:

8بیت اول شماره شبكه و بقیه شماره host داخل شبكه است

در بقیه كلاسها نیز همانطور كه در شكل بالا مشخص میشود. NET ID و HOST فرق میكنند.

همانطور كه در شكل زیر دیده میشود آدرسها در حالت دسیمال توسط نقطه از هم جدا مبشوند.

دسته: کامپیوتر

حجم فایل: 96 کیلوبایت

تعداد صفحه: 109

امنیت و قابلیت اعتماد در سیستمهای نظیربهنظیر

مسئله امنیت در سیستمهای نظیربهنظیر را میتوان از نقطه نظر قابلیت اعتماد مورد بحث قرار داد. سیستمهای نظیربهنظیر چالشهای ویژهای در مورد قابلیت اعتماد علاوه بر سایر سیستمهای اجتماعی-تكنیكی ارائه میدهند و سه محیط كلیدی مهم را معرفی میكنند: هویت-زمینه اجتماعی -منع و تهدید. بررسی این سه محیط شیوهای مناسب را برای درك بهتر طراحی و پیاده سازی و اجرای سیستمهای نظیربهنظیر ارائه میدهد.

قابلیت اعتماد و امنیت:

سیستمهای نظیربهنظیر موجودیتهای متفاوتی را برای اخذ تصمیم در مورد چگونگی بر هم كنش و رفتار با یكدیگر نیاز دارند. این تصمیمات در واقع همان تصمیمات امنیتی است. علاوه بر این خود سیستمها نیز برای اجرای نوع خاصی از برهم كنش یا تصمیمات خاص در مورد آن تنظیم شدهاند. تمامی اینها تصمیماتی درباره قابلیت اعتماد هستند.

در سیستمهای نظیربهنظیر، باید بدانیم كه چگونه میتوان به یك هویت دیگر در سیستم اعتماد كرد. قابلیت اعتماد وقتی در مورد سیستمهای توزیع شده و مخصوصاً سیستمهای نظیربهنظیر صحبت میشود اهمیت بیشتری مییابد. این بخش نشان میدهد كه چگونه قابلیت اعتماد و امنیت در نوع خاصی از سیستمهای نظیربهنظیر با هم تركیب میشوند و بعضی از راههای درك فرضیات در مورد قابلیت اعتماد كه به امنیت در سیستم كمك میكند و یا مانعی را برای آن بوجود میآورد را نمایش میدهد.

چرا اعتماد موضوع مهمی است؟

یك روش برای ایجاد اعتماد در یك سیستم توسط ولدمن و روبین در سال 2001 مطرح شد” ما بیشتر از آنكه به قابلیت اعتماد علاقهمند باشیم به طراحی سیستم مایلیم. بنابراین دوست داریم سیستمهایی را طراحی كنیم كه در آن هیچ كس نیاز به اعتماد به جنبهای از سیستم نداشته باشد… “.

هدف در سیستمهای معتمد آن است كه در آن هر هویت به دیگری اعتماد داشته باشد. از آنجا كه این مسئله غیر ممكن است سعی در استفاده از ساختار شهرت و كاهش خطر برای ایجاد اعتماد افزایش مییابد.

فهرست مطالب:

فصل اول: مقدمهای بر شبکههای نظیر به نظیر (peer to peer network)

نظیر به نظیر چیست؟

اشتراک منابع کامپیوتری و سرویسها با تبادل مستقیم بین سیستمها

مقیاسپذیری

قابلیت اعتماد

انواع شبکههای نظیر به نظیر

چارچوبهای شبکههای نظیر به نظیر

کاربردهای شبکه نظیر به نظیر

شبکه نظیر به نظیر و تامین کنندههای سرویس

کاربردهای شبکه نظیر به نظیر

اجزای معماری شبکه نظیر به نظیر در Winsows

تشخیص نام وکشف نظیر با PNRP

نام نظیرهاوPNRP ID S

تعیین نام PNRP

سنجش تعیین نام نظیر در کشهای چند سطحی

Graphing

نگهداری گراف

ایجاد ارتباط با یک گراف

قطع ارتباط از گراف

تشخیص و تعمیر جز در گراف

امنیت گراف

Gruoping

نام نظیرها

گواهی اعضای گروه (GMCs)

انتشار GMC

سیاستهای امنیت

ایجاد یک گروه

پیوستن و ایجاد ارتباط با یک گروه

فصل دوم – توپولوژیهای شبکه نظیر به نظیر

توپولوژی مرکزی

انواع توپولوژیهای دیگر

سطوح نظیربهنظیر

بنیانهای نظیربهنظیر

قابلیت همکاری

امنیت:

اطلاعات

مدیریت مدارک

همکاری

فایلها

پهنای باند

افزایش بار

استفاده مشترک از پهنای باند

سیکلهای پروسسور

اجتماع نظیر به نظیر

بازسازی زنجیره ارزشها

سوارکاری آزاد و مسئولیت

نتیجه

کاهش هزینههای مالکیت

مقیاسپذیری

شبکههای adhoc

فصل سوم – Napster و Gnutella

ساختار پیام داده Napster

قالببندی

ابلاغ فایل اشتراکی میزبان

پاسخ و پاسخجستجو

درخواست دانلود

انتقال فایل

دانلود با دیوار آتش

پیادهسازی

Gnutella

ساختار Gnutella

پروتکل Gnutella

سرآیند توصیفگر

قوانین

انعطافپذیری

کارایی و مقیاسپذیری

قابلیت اعتماد

Fast Track

پروتکل Fast Track

ساختار OpenFT

پروتکل OpenFT

مقایسه

فصل چهارم – تهدیدهای امنیت داده در شبکههای نظیربهنظیر

تاثیر اشتراک فایل بر امنیت پایگاه داده

استخراج داده های حساس و مهم ازپیامهای ODBC

جملات اخلال در سرویس دهی (DOS)

مولفه های غیر قابل اعتماد در شبکه

نتیجه گیری

فصل پنجم – امنیت و قابلیت اعتماد در سیستمهای نظیربهنظیر

قابلیت اعتماد و امنیت

اعتماد چیست؟

اعتماد به عنوان یک پدیده اجتماعی

هویت

احراز هویت

سیستمهای پیشنهادی

هویتهای متعدد

زمینه های اجتماعی

قوانین

انتقال قابلیت اعتماد

زمان به عنوان یک زمینه

دسته: معماری

فرمت فایل: dwg

حجم فایل: 77 کیلوبایت

تعداد صفحه: 1

نام فایل: نما

فرمت: dwg: AutoCAD 2007 or higher

با توجه به اینکه نقشه کشی و طراحی ساختمان به دقت فراوان و دانش کامل نیاز دارد، داشتن نمونه کار کامل و مناسب برای آشنایی با این امر بسیار الزامی است. فایل موجود توسط طراحان با تجربه رشته نقشه کشی معماری طراحی شده است. این فایل تمامی استانداردهای طراحی معماری و اصول نقشه کشی را دارا بوده و هیچگونه نقصی ندارد. همچنین این فایل تمامی استانداردهای طراحی در نرم افزار اتوکد را دارا بوده و برای الگو برداری برای دانشجویان رشته نقشه کشی معماری و مبحث اتوکد بسیار مناسب می باشد.

شایان ذکر است که این فایل توسط مهندسان طراح و ناظر بررسی شده و مشکلات آن برطرف شده است.

از مزایای دیگر این فایل، کم حجم بودن آن است، بنابرین می توانید پس از پرداخت وجه بلافاصله آن را در کمترین زمان ممکن دانلود نموده و از آن استفاده کنید.

این فایل به صورت فایل اتوکدی با فرمت. dwg بوده و کاملا قابل ویرایش است.

توجه کنید که این فایل فقط با برنامه اتوکد 2007 و نسخه های بالاتر از آن قابل اجراست.

قیمت: 5,000 تومان

خلاصه

تعامل بین طرح مجموعه دستورالعمل های کامپیوتری و طرح کامپایلر که کد را برای کامپیوتر ایجاد می کند دارای کاربردهای مهمی در هزینه محاسباتی و بازدهی می باشد. این مقاله، که به بررسی این تعامل ها می پردازد، به طور ایده آلی بر مبنای اطلاعات جامعی می باشد؛ متاسفانه، چنین اطلاعاتی اندک می باشند. و در حالی که داده هایی در زمینه داستفاده از مجموعه دستورالعمل وجود دارد، ارتباط این اطلاعات با طرح کامپایلر نامشخص می باشد.

بنابراین، این مورد یک دستور مشخص صریحی می باشد، که بر مبنای بررسی های گسترده ای است.

من وهمکارانم در بهبوهه تلاش تحقیقاتی هستیم که هدف آن اتوماتیک کردن ایجاد کامپایلر های کیفی تولیدی می باشد. (برای محدود کردن آنچه که قبلا به نام پروژه بلندپروازانه بوده است، ما تنها زبان جبر و کامپیوترهای معمولی را مد نظر قرار می دهیم.) به طور مختصر، بر خلاف بسیاری از کامپایلرها- یعنی تلاش برای کامپایل کردن در گذشته- فعالیت های شامل اتوماتیک کردن تمام مراحل کامپایلر – شامل مرحله بهینه سازی و ایجاد کد که در بهینه سازی کامپایلرها یافت می شود، می باشد. تنها اطلاعات ورودی مربوط به این فرایند تولید، تعریف رسمی از زبان مبدا و کامپیوتر هدف می باشد. ایجاد الگوریتم کامپایل که به همراه پارامترهای مناسب می باشد، در مجموعه گسترده ای از طرح های کامپیوتری بازدهی داشته و برای این تحقیق مهم می باشد. در عوض، مد نظر قرار دادن این الگوریتم ها ما را به طور مشخصی به این سمت می کشاند تا بسیاری از طرح ها و مشکلاتی را که آن ها ایجاد می کنند، مورد بررسی قرار دهیم. بسیاری از عقایدی که مطرح می گردد، بر مبنای تجاربمان برای انجام این فرایند و با توجه به مشکلاتی که ما با آن ها روبرو می باشیم، می باشد.

مقاله های مربوط به این دست با مد نظر قرار دادن این مورد آغاز می گردد که هزینه سخت افزار به سرعت پایین آمده در حالی که هزینه نرم افزار رو به بالا می باشد. نتیجه اجتناب ناپذیر این می باشد که می بایست روش هایی را برای سخت افزار به منظور ساده کردن فعالیت نرم افزاری پیدا کنیم. یکی از روش هایی که می توان چنین کاری را انجام داد، طراحی مجموعه دستورالعمل هایی می باشد که به بازتاب نیازهای مربوط به زبان های برنامه نویسی سطح بالا می پردازد.

مقدمه

انتخاب موضوع جاوا اسکریپت، به معنی ورود به دنیای طراحی و برنامه نویسی صفحات وب است. وب جهانی که در ابتدا تنها به عنوان مخزنی از اطلاعات مختلف که در قالب صفحاتی ساکن تنظیم شده بودند در نظر گرفته می شد. با رشد سریع خود توانست به یکی از مهمترین وسایل آموزشی، ارتباطی، تجاری و تفریحی تبدیل شود. به موازات رشد سریع این رسانه، ابزارها و روشهای توسعه آن نیز رشد کرده و متحول شده است. گرچه جاوا اسکریپت یک زبان برنامه نویسی است، فراگیری آن بسیار ساده است. برخلاف اکثر زبانهای برنامه نویسی، برای آموختن این زبان به دانش زیادی نیاز ندارید. سادگی و در عین حال توانایی های فوق العاده این زبان آن را به یک ابزار مشهور و پرطرفدار برای برنامه نویسی در صفحات وب تبدیل کرده است. در واقع امروزه کمتر صفحه وبی را می یابید که در آن از جاوا اسکریپت استفاده نشده باشد.

فهرست

چکیده 5

جاوا اسکریپت چیست؟ 6

اصول اسکریپت نویسی در صفحات وب 6

اسکریپتها و برنامه ها 6

معرفی جاوا اسکریپت 7

قابلیتهای جاوا اسکریپت 7

جاوا اسکریپت در مقابل جاوا 7

چگونه جاوا اسکریپت در صفحات وب قرار می گیرد؟ 8

خلق یک اسکریپت 8

ابزار اسکریپت نویسی 9

آغاز خلق اسکریپت 9

بررسی قابلیتهای جاوا اسکریپت 9

زیباتر کردن صفحات وب به کمک جاوا اسکریپت 10

استفاده از نوار وضعیت 10

کاربابرنامه های اتصالی 10

برنامه های جاوا اسکریپت چگونه کار می کنند 11

توابع در جاوا اسکریپت 11

اشیاءدر جاوا اسکریپت 13

جاوا اسکریپت از سه نوع شیء پشتیبانی می کند13

کنترل حوادث 13

مخفی کردن اسکریپتها از مرورگرهای قدیمی 14

استفاده از مقادیر و ذخیره سازی آن 15

انتخاب نام برای متغییرها 15

تعیین مقدار برای متغییر ها 15

انواع اساسی داده ها در جاوا اسکریپت 16

انواع داده جاوا اسکریپت16

آرایه ها و رشته ها 16

خلق یک شیء 17

بررسی و مقایسه متغییرها 17

دستور17

دستور 18

تکرار دستورات باکمک حلقه ها 18

حلقه های 18

حلقه های 19

حلقه های 19

اشیاء درون ساخت مرورگر 19

اشیاء چیستند؟ 19

خلق اشیاء 19

خاصیتهای اشیاء و مقادیر 20

گرد کردن اعداد 20

خلق اعداد تصادفی 21

کار با تاریخها 21

مدل شیئی سند 21

درک مدل شیئی سند 21

دسترسی به تاریخچه مرورگر 22

خلق اشیاء اختصاصی 23

استفاده از اشیاء برای ساده کردن اسکریپتها 23

اختصاصی کردن اشیاء درون ساخت 24

پنجره ها و زیر صفحه ها 24

کنترل پنجره ها با استفاده از اشیاء 24

ایجاد وقفه های زمانی 25

استفاده از اشیاء جاوا اسکریپت برای کار با زیر صفحه ها 25

دریافت اطلاعات به کمک پرسشنامه ها 26

اصول طراحی پرسشنامه ها 26

شیءfrom در جاوا اسکریپت 26

ورودیهای متن 26

ورودیهای چند خطی متن 26

کار با متن در پرسشنامه ها 26

دکمه ها 27

مربعهای گزینش 27

دکمه های رادیوئی 27

تصاویر گرافیکی و انیمیشن 28

استفاده از جاوا اسکریپت برای کار با نقشه های تصویری 28

تصاویر دینامیک در جاوا اسکریپت 28

اسکریپتهای فرامرور گری 29

دریافت اطلاعات مرورگر 29

حل مشکل ناسازگاری مرورگرها 29

خلق یک صفحه چند منظوره 29

هدایت کاربران به صفحات وب 29

خلق یک صفحه چند منظوره 29

کار با شیوه نامه ها 30

معرفیHTML دینامیک 30

شیوه و ظاهرصفحات 31

تعریف و استفاده از شیوه 31

تنظیم مکان متن 31

تغییر رنگ و تصاویر زمینه 32

کار با فوتنها 32

کنترل شیوه ها بکمک جاوا اسکریپت 32

استفاده از لایه ها برای خلق صفحات دینامیک 33

لایه ها چگونه کار می کنند؟ 33

دو استاندارد برای خلق لایه ها 33

خلق لایه های 34

تعریف خواص لایه ها 34

استفاده از جاوا اسکریپت برای توسعه یک سایت وب 34

خلق سند 34

استفاده از لیستهای بازشونده برای تسهیل هدایت کاربران 35

خلق دستوراتHTML، وایجاد ساختارداده ای 35

افزودن توضیحاتی در مورد پیوندها 36

استفاده از پیوندهای گرافیکی 36

نتیجه 37

خلاصه 38

فهرست منابع 39

خلاصه

مدارهای فانتوم بسیاری برای اعضای انسان به طور تجاری در دسترس هستند یا برای اهداف علمی طراحی شده اند. هیچ کدام از اینها احتمال تصویربرداری با فراصوت دوپلر رنگی (CDU) و پرتونگاری کامپیوتری (CT) ترکیب نمی کنند، درحالیکه شاخه های رگهایی با دوشاخه هایی به عنوان مسیرهای طبیعی تولید می کنند.

ما یک مدل جریان با شاخه رگهایی طراحی، ساخته و ارزیابی کرده ایم که میتواند توسط CDU و CT تصویر برداری شود. این به سمت پیشرفت و ارزیابی قابل بازتولید تقطیع و ثبت کار تحت شرایط واقعی می باشد. نمایش رنگی رگها در CDU در مقایسه با نمایش سیاه و سفید B-Mode فرآیند تقطیع لازم را ساده و پابرجا می سازد. لوله استفاده شده که از چندین دو شاخه ساخته شده، یک شاخه رگی ساده شده را نشان می دهد و می تواند با شاره های شبیه سازی شده به خون مختلف عمل کند.

قابلیت استفاده و مقدار عملی مدل نسبت به مشخصه های شارش و قابل رویت بودن دوشاخه ای ها آزموده شده است و در آزمایشهایی با تجهیزات CDU و CT موجود تایید شده است.

مقدمه

فراصوت یک روش بسیار محبوب برای روبش و آزمون بافت ها و ساختارهای اعضای زنده بدون یک اقدام تهاجمی، فرکانس رادیویی اثرات ثانویه مضر می باشد. در زمانی که کاربرد محدود نیست، فراصوت یک روش ارجح برای تصویربرداری زنده اعضایی مانند کبد و مثانه است. چندین گروه تحقیقاتی روی ثبت دقیق داده های حجم فراصوت بوسیله پرتونگاری کامپیوتری CT قبل از عمل داده ها هستند. هدف پوشش دادن اطلاعات مهم روی داده های تصویر زنده است. یک روش مسیر گذاری عبارت است از ثبت مسیرهای طبیعی مانند دوشاخه ها و نوک های شاخهرگی. تا زمانیکه الگوریتم ثبت از تعداد کافی شکل های حساس تهیه شده و آشکارسازی این شکل ها سریع و دقیق است، یک همبستگی بین روشهای مختلف مانند CT و فراصوت امکان پذیر است. این داده های CT تهیه شده با داده های طرح ریزی پیش از عمل ترکیب شده و عمل جراحی می تواند به واسطه افزایش داده های فراصوت تجدید شده، همراهی شود. نکته مهم چنین روشی سازگاری آن با حرکت عضو تغییر شکل بافت است.

تعداد صفحات : 11